Grundlagen

Voraussetzungen

Sie haben je nach Anwendung die Rechte Lesen, Auswählen und Ändern, erstellen, Löschen (Objektberechtigung) und Ändern Fremdinhalte für SSO- und Import-Konfigurationen über Ihren Autoren-Account oder Ihre Berechtigungsgruppe.

Zudem können Sie Objektberechtigungen direkt am Objekt selbst oder in der Kategorie festlegen. Mehr dazu erfahren Sie im Kapitel „Sicherheit“.

Verwendung

Die Komponente SSO- und Import-Konfigurationen hilft Ihnen beim Verwalten und Importieren von Benutzer-Accounts. Dies können Sie über Single-Sign On (SSO) per OpenID-Connect, SAML2 oder mit Hilfe von SCIM 2.0 durchführen. Bei OpenID-Connect ist eine Kombination mit Registrierungscodes möglich.

Funktionen

Unter SSO- und Import-Konfigurationen können Sie

- Single-Sign-On-Konfigurationen für SSO per OpenID-Connect erstellen. Der Assistent SSO- und Import-Konfiguration unterstützt das Erstellen und auch spätere Anpassen der Konfiguration für SSO.

- mit Hilfe von SCIM 2.0 auch Benutzer-Accounts erstellen, updaten und sperren oder/und löschen. Die dafür notwendigen Konfigurationseinstellungen nehmen Sie ebenfalls im Assistenten SSO- und Import-Konfiguration vor. Zudem können Sie SCIM-Gruppen erstellen und SCIM konfigurieren, um mehrere feste Berechtigungsgruppen an einen vorhandenen SCIM-Import hinzufügen zu können.

Des Weiteren können Sie als Autor über SCIM auch Autoren erstellen und bei SCIM die OE eines Nutzers aus mehreren anderen Feldern zusammenbauen. - bei Verwendung von OpenID-Connect in Verbindung mit Avendoo®-Registrierungscodes können Sie Benutzer-Accounts erstellen, updaten und sperren.

Informationen zur Anmeldung per Single Sign-On (SSO) finden Sie auf der Seite „Anmeldung per Single Sign-On„.

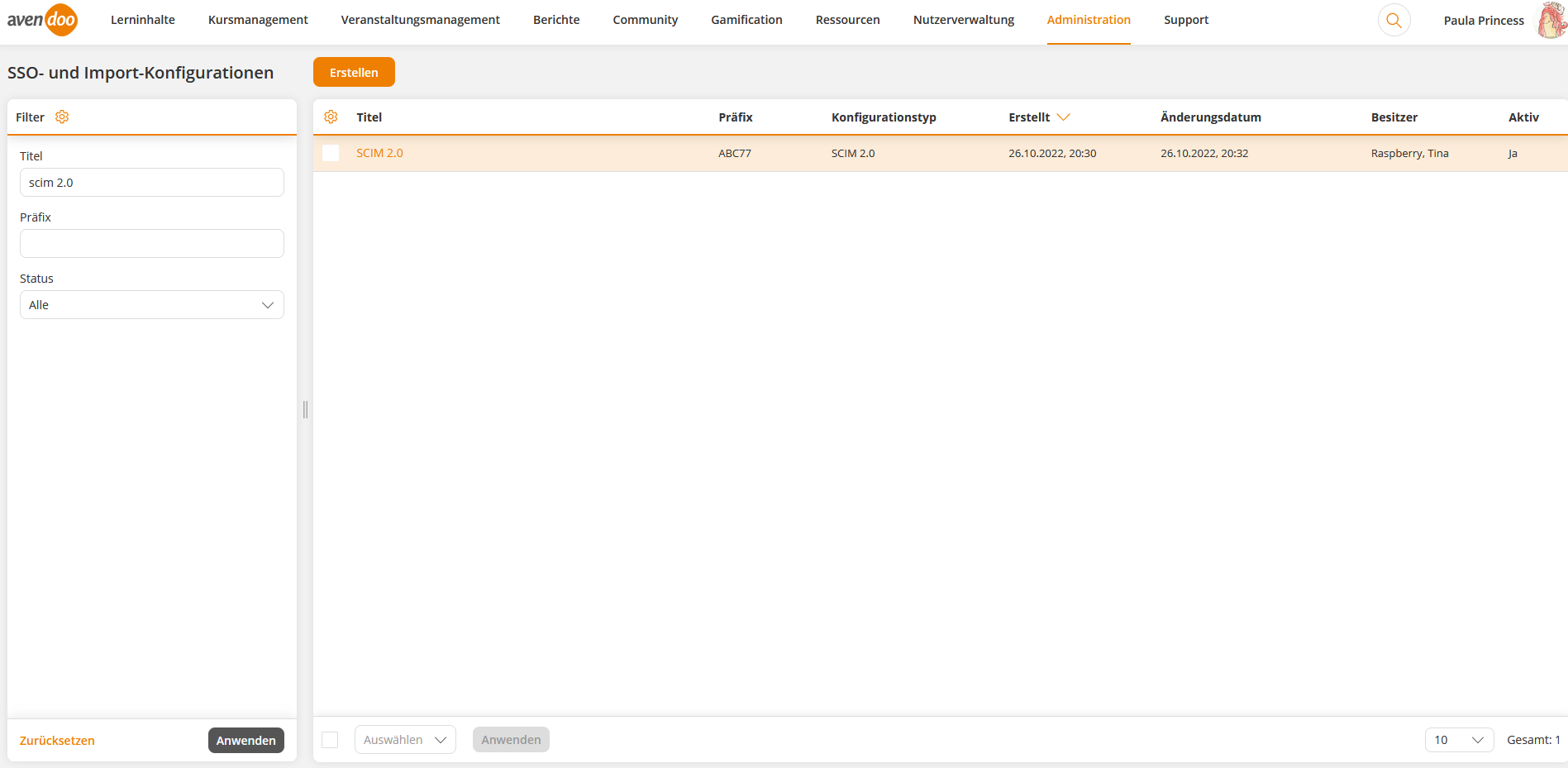

Sie können nach folgenden Kriterien filtern: Titel, Präfix und Status (Alle, Aktiv oder Inaktiv).

Innerhalb der Massenbearbeitungsfunktionen steht Ihnen die Funktion Kopieren und Löschen zur Verfügung. Mehr Informationen zu der Massenbearbeitungsfunktion in den SSO- und Import-Konfigurationen finden Sie unter SSO- und Import-Konfigurationen: Massenbearbeitungsfunktionen.

Über das Kontextmenü des jeweiligen Titels der SSO- und Import-Konfiguration stehen Ihnen folgende Funktionen zur Verfügung.

SSO- und Import-Konfiguration erstellen

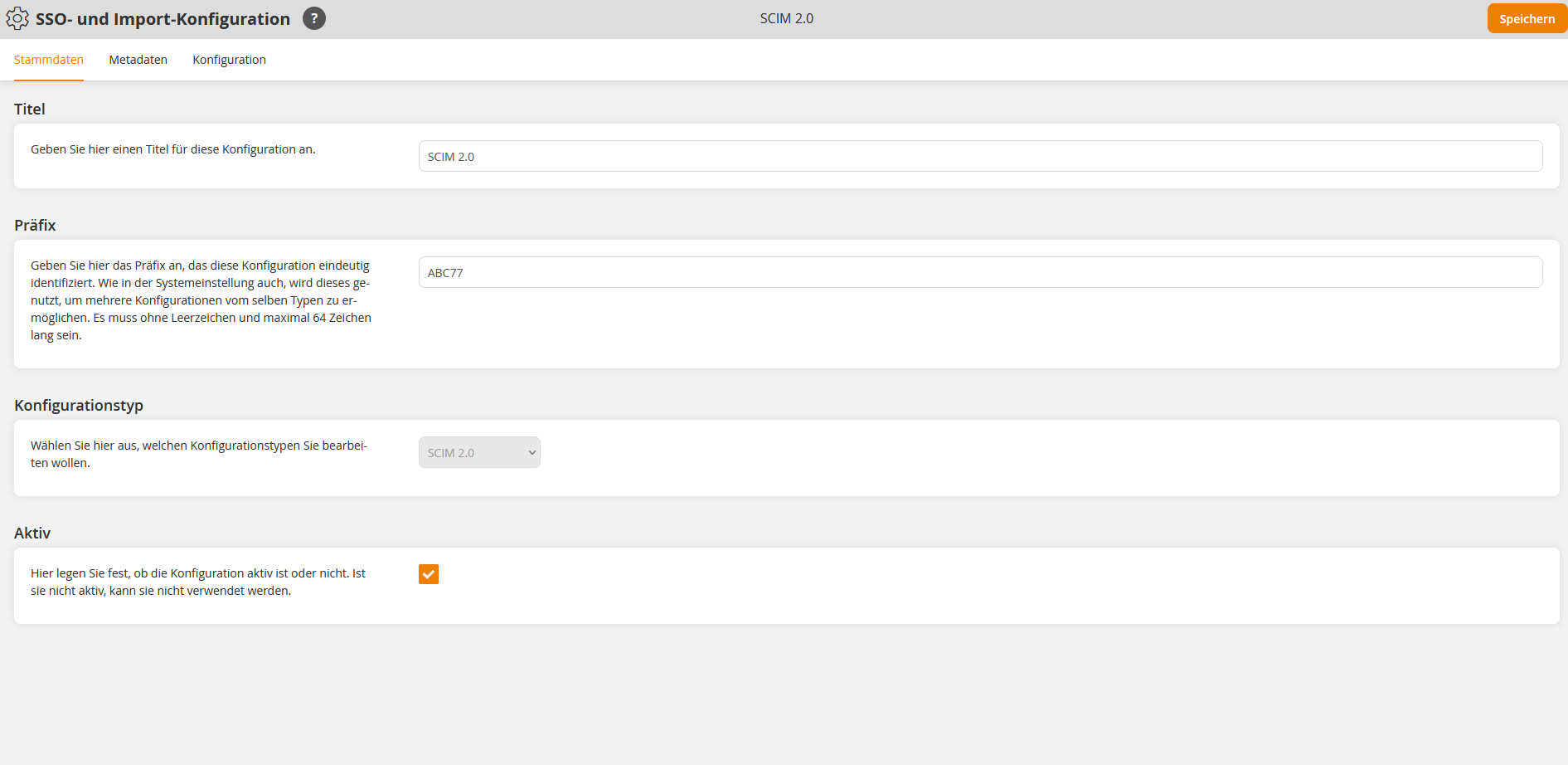

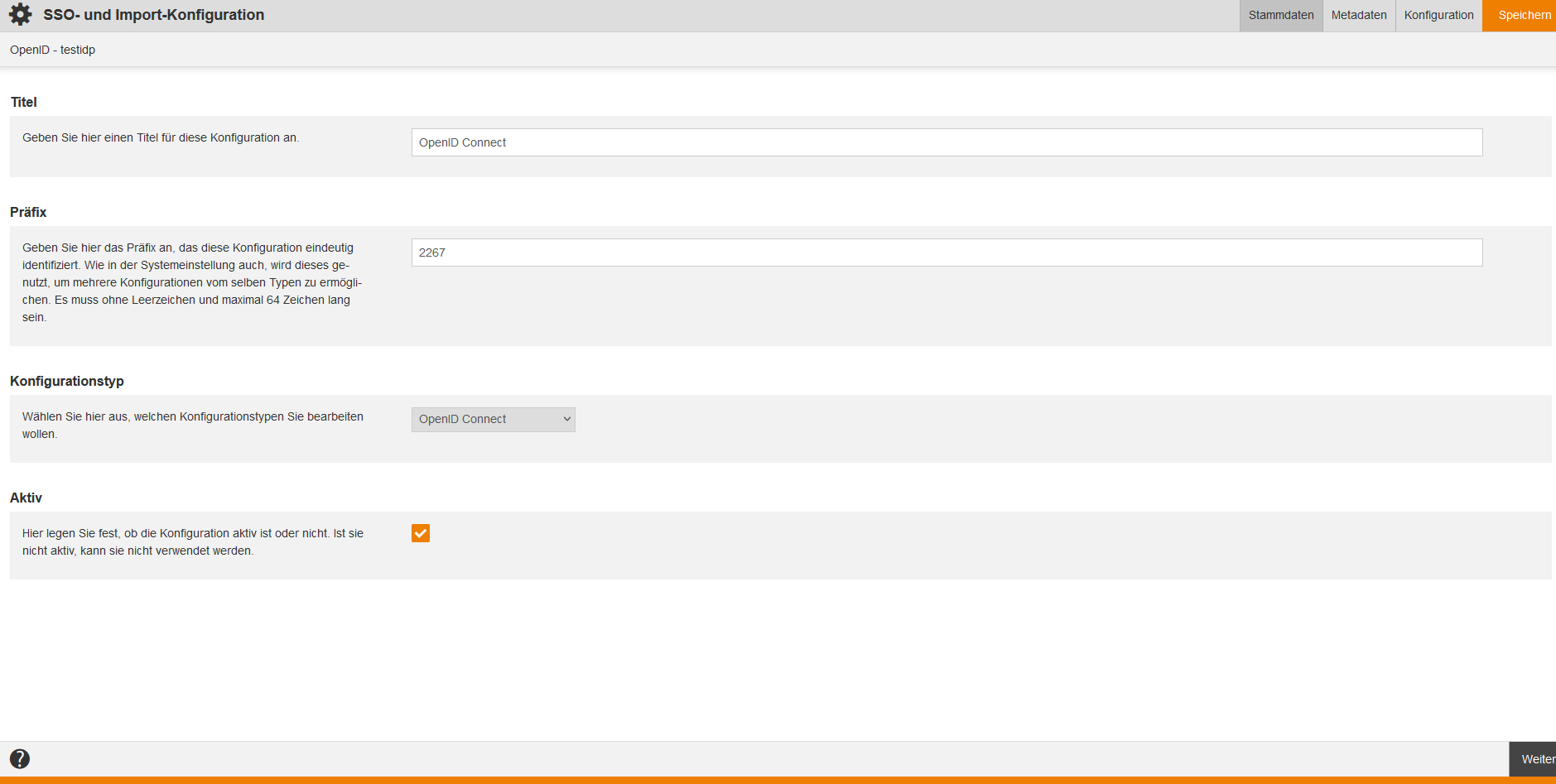

Stammdaten

Titel

Geben Sie hier einen Titel für diese Konfiguration ein. Diese Eingabe ist Pflicht.

Präfix

Geben Sie hier das Präfix an, das diese Konfiguration eindeutig identifiziert. Wie in der Systemeinstellung auch, wird dieses genutzt, um mehrere Konfigurationen vom selben Typen zu ermöglichen. Es muss alphanumerisch, maximal 64 Zeichen lang und ohne Leerzeichen sein.

Diese Eingabe ist Pflicht.

Die Angabe des Präfix wird auch genutzt, um die SSO-Konfiguration beispielsweise im Mandanten-Assistenten eindeutig anzugeben. Dafür geben Sie im Mandanten-Assistenten auf dem Reiter Optionen den Wert für den Präfix einer SSO-Konfiguration im Eingabefeld Identity Provider Id ein.

Das Präfix können Sie auch nutzen, um einen SSO-Link in das Avendoo®-System anzugeben, beispielsweise im Sharepoint oder auf einer Intranetseite hinterlegen.

Beispiel für einen SSO-Link per OpenID-Connect mit dem Präfix „OpenID1Praefix“:

„https://URLAvendooKundensystem.de/l/openid/oidc?sso=OpenID1Praefix“

Konfigurationstyp

Wählen Sie hier aus, was für einen Konfigurationstyp Sie bearbeiten wollen. Zur Zeit können Sie „SCIM 2.0“ oder „OpenID Connect“ auswählen.

Aktiv

Hier legen Sie über das Häkchen fest, ob die Konfiguration aktiv oder inaktiv ist. Wenn sie nicht aktiv ist, kann sie nicht verwendet werden.

Wenn ein alter Datensatz mit den OpenID Connect Einstellungen aus der Systemeinstellung „openidconnect.configuration“ migriert wird, ist dieses Häkchen gesetzt und Sie können es deaktivieren.

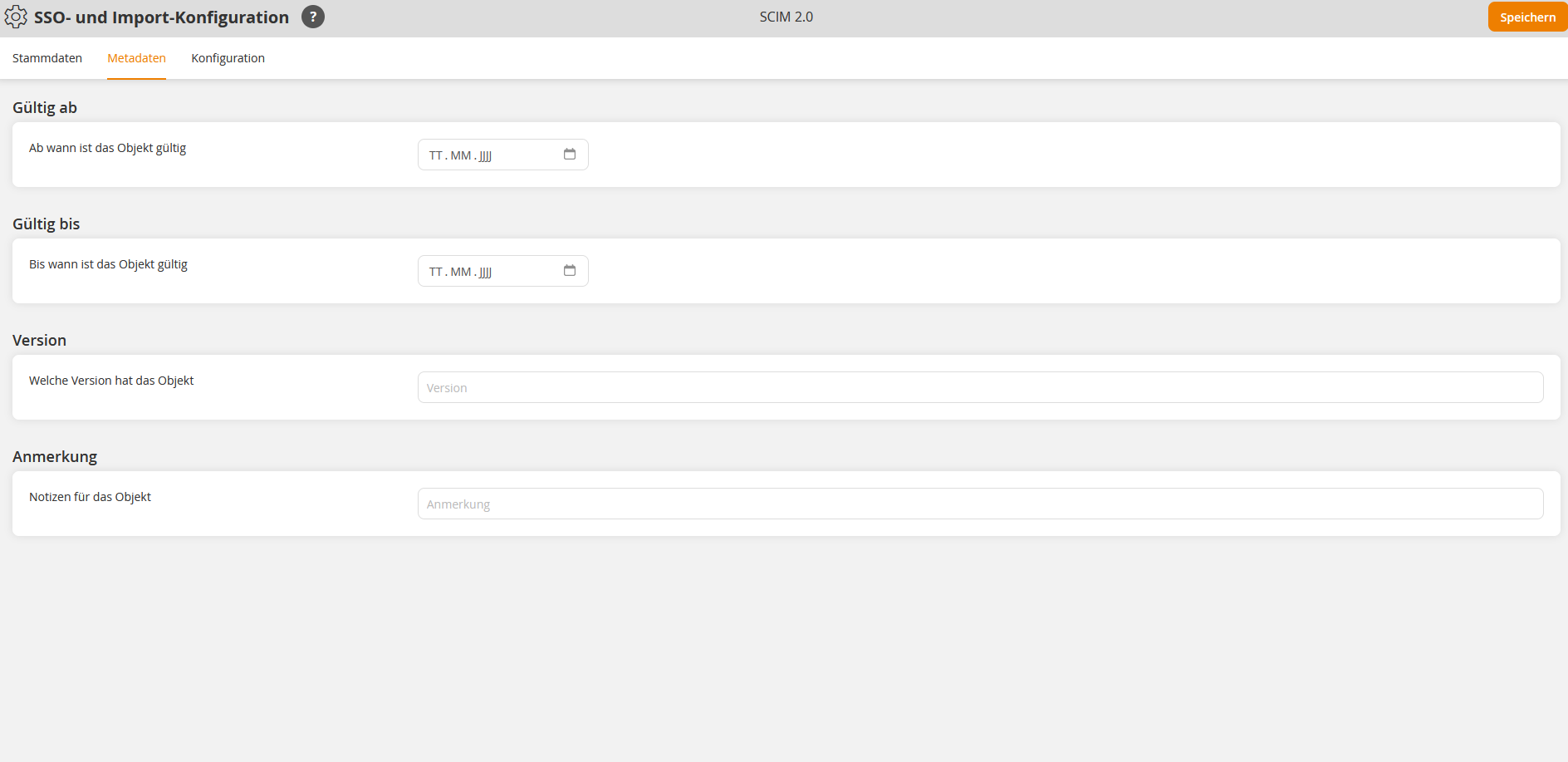

Metadaten

Gültig ab

Geben Sie ein, ab wann das Objekt gültig sein soll.

Gültig bis

Geben Sie ein, bis wann das Objekt gültig sein soll.

Version

Geben Sie ein, welche Version das Objekt hat.

Anmerkung

Hier können Sie Notizen für das Objekt eingeben.

Konfiguration für SCIM 2.0

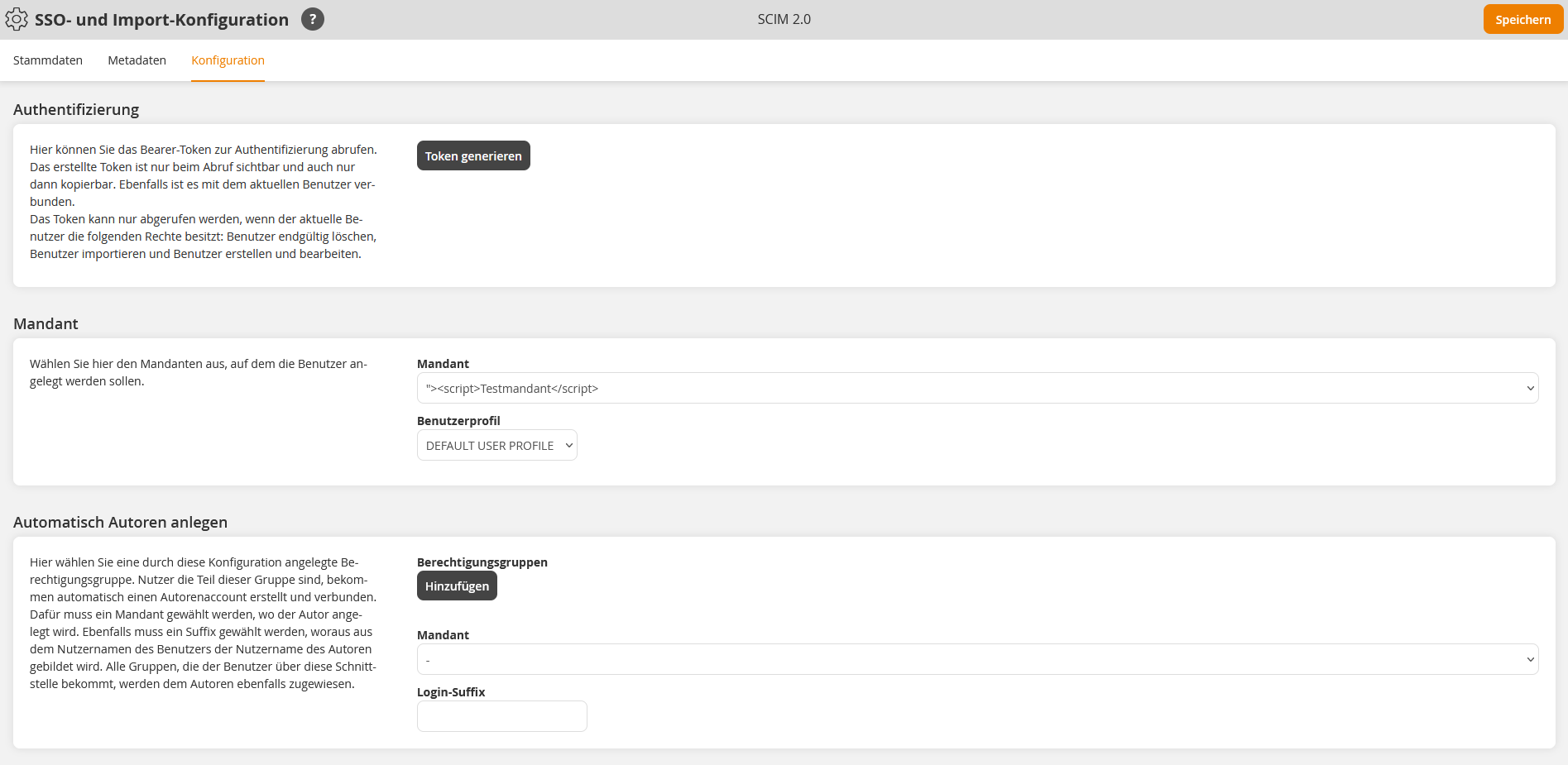

Authentifizierung

Hier können Sie das Bearer-Token zur Authentifizierung abrufen. Um den Token zu erstellen, klicken Sie auf den Button Token generieren. Das erstellte Token ist nur beim Abrufen sichtbar und auch nur dann kopierbar. Ebenfalls ist es mit dem aktuellen Benutzer verbunden.

Das Token kann nur abgerufen werden, wenn der aktuelle Benutzer die folgenden Rechte besitzt: Benutzer endgültig löschen, Benutzer importieren und Benutzer erstellen und bearbeiten.

Die Generierung eines Token ist eine Pflichteingabe.

Mandant

Wählen Sie hier den Mandanten aus, auf dem die Benutzer angelegt werden sollen. Wählen Sie ein geeignetes Benutzerprofil passend dazu aus.

Automatisch Autoren anlegen

Um eine durch die SCIM-Konfiguration erstellte SCIM-Berechtigungsgruppe hinzuzufügen, klicken Sie auf den Button Hinzufügen und wählen die gewünschte Berechtigungsgruppe aus. Im Auswahl-Dialogfenster können Sie die Filter und die Tabellenspalten über das Zahnrad konfigurieren. Wenn Sie eine Berechtigungsgruppe in diesem Auswahl-Dialogfenster erstellen, ist sie eine Avendoo-Berechtigungsgruppe.

Um zu erreichen, dass SCIM-Nutzer, die Teil dieser ausgewählten SCIM-Berechtigungsgruppe sind, einen erstellten und verbundenen Avendoo-Autorenaccount automatisch erhalten, wählen Sie einen Mandanten. Ihnen stehen nur die Mandanten zur Auswahl, in denen der Autor erstellt wird.

Zuletzt geben Sie einen Suffix für das Login ein, wobei der Suffix frei wählbar ist. Aus diesem Suffix und dem Nutzernamen des Benutzers wird der Nutzername des Autoren generiert.

Alle SCIM-Berechtigungsgruppen, die der Avendoo-Benutzer über die SCIM-2.0-Schnittstelle erhält, werden dem Avendoo-Autoren ebenfalls zugewiesen. Avendoo-Autoren werden nur die SCIM-Berechtigungsgruppen zugewiesen, die für SCIM-Autoren gewählt werden. Alle anderen SCIM-Berechtigungsgruppen werden nur dem Avendoo-Benutzer zugewiesen.

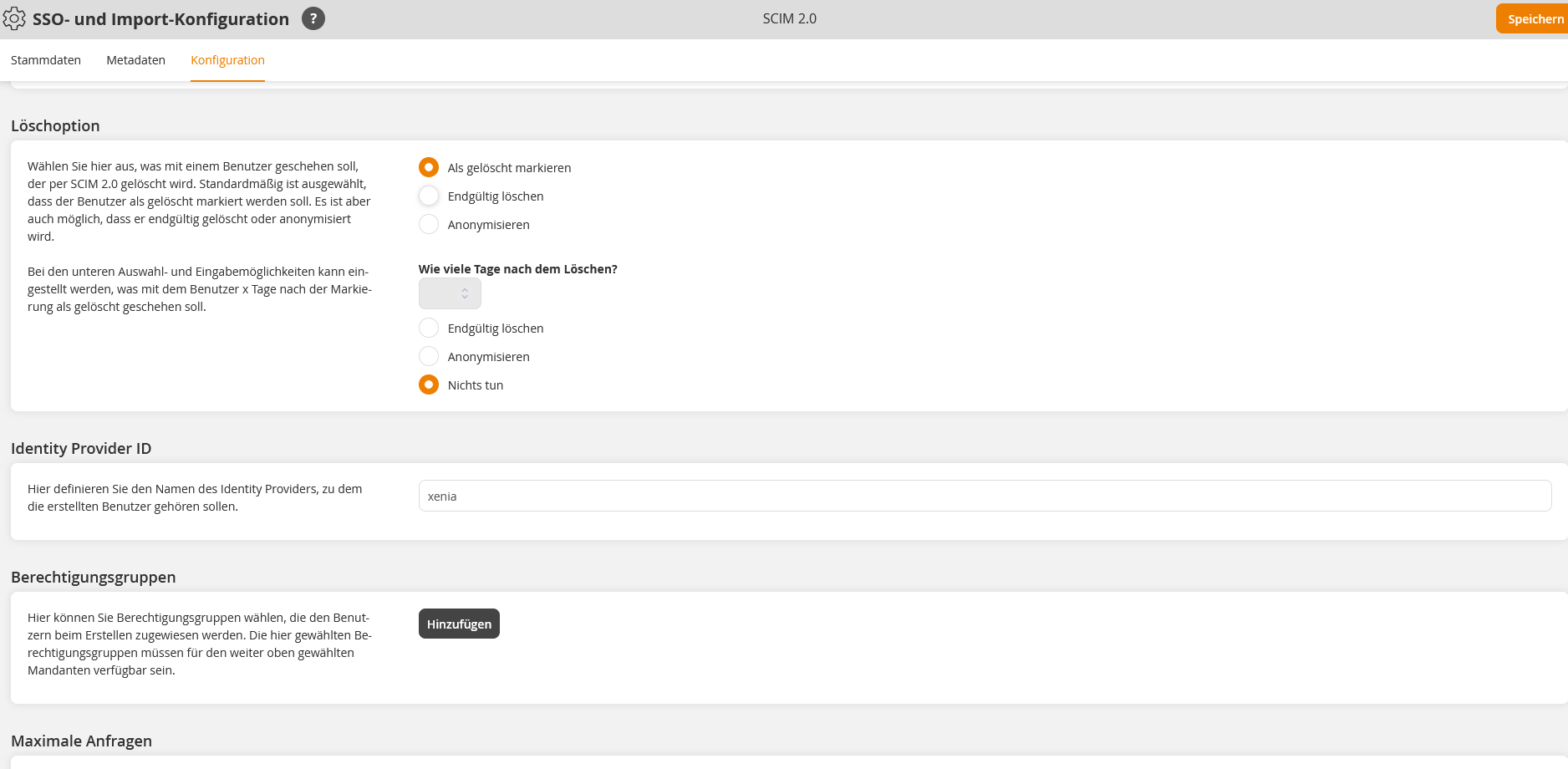

Löschoption

Wählen Sie hier aus, was mit einem Benutzer geschehen soll, der per SCIM 2.0 gelöscht wird. Standardmäßig ist ausgewählt, dass der Benutzer als gelöscht markiert werden soll. Es ist aber auch möglich, dass er endgültig gelöscht oder anonymisiert wird. Wählen Sie zwischen folgenden Optionen:

- Als gelöscht markieren,

- Endgültig löschen oder

- Anonymisieren.

Bei den unteren Auswahl- und Eingabemöglichkeiten können Sie festlegen, was mit dem Benutzer x Tage, nach dem als gelöscht markieren geschehen soll. Wählen Sie zwischen folgenden Optionen:

- Endgültig löschen und wie viele Tage nach dem Löschen,

- Anonymsieren und wie viele Tage nach dem Löschen oder

- Nichts tun.

Identity Provider ID

Hier definieren Sie den Namen des Identity Providers, zu dem die erstellten Benutzer gehören sollen. Diese Eingabe ist Pflicht.

Berechtigungsgruppen

Hier können Sie Berechtigungsgruppen hinzufügen, die den Benutzern beim Erstellen zugewiesen werden. Die hier gewählten Berechtigungsgruppen müssen für den weiter oben gewählten Mandanten verfügbar sein.

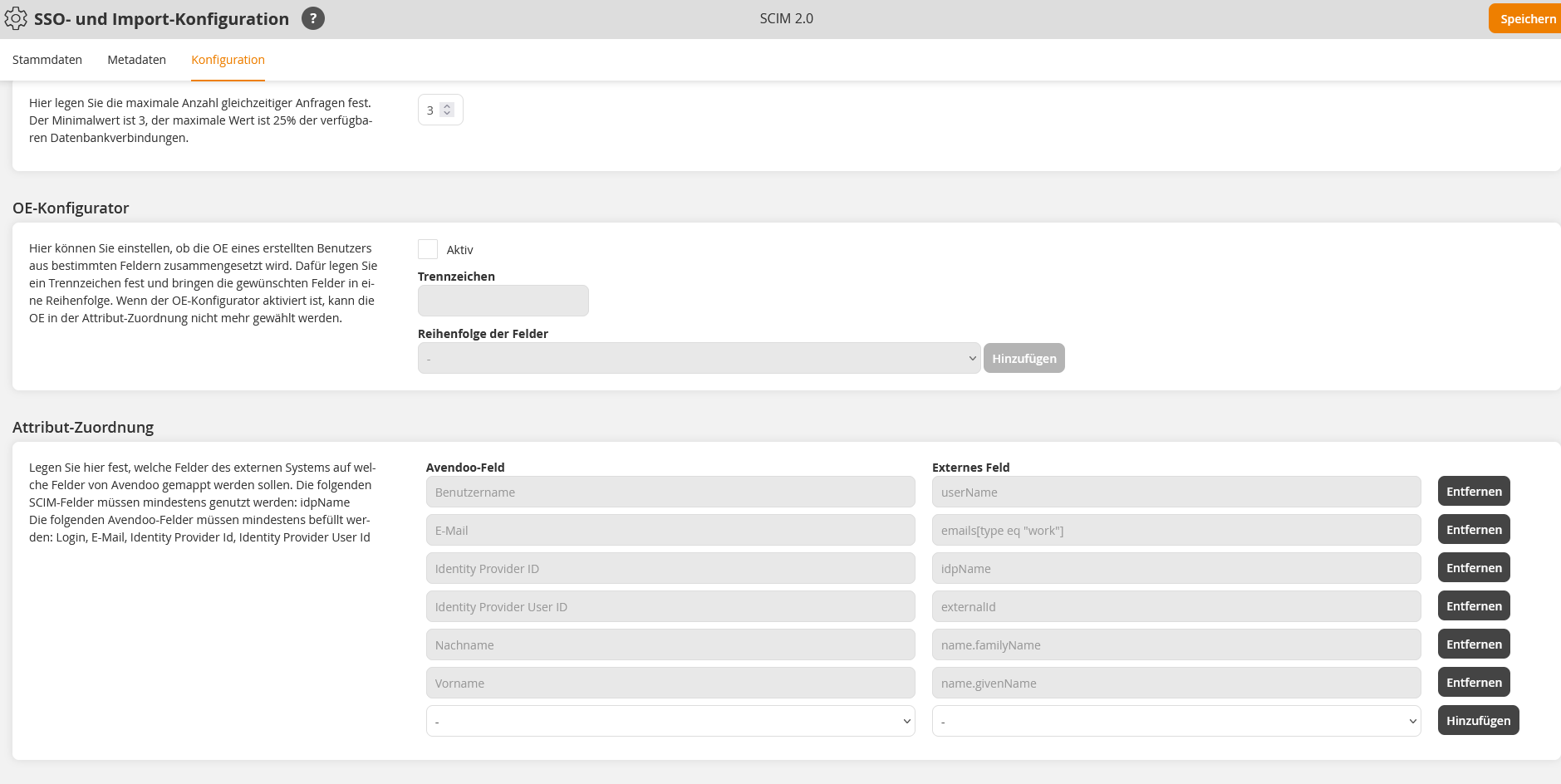

Maximale Anfragen

Hier legen Sie die maximale Anzahl gleichzeitiger Anfragen fest. Der Minimalwert ist 3 (Defaultwert), der maximale Wert ist 25% der verfügbaren Datenbankverbindungen. Durch die Pfeiltasten oder per Eingabe passen Sie den Wert der maximalen Anfragen an.

OE-Konfigurator

Hier können Sie einstellen, ob die OE eines erstellten Benutzers aus bestimmten Feldern zusammengesetzt wird.

Um den OE-Konfigurator zu aktivieren, setzen Sie ein Häkchen bei Aktiv.

Dann sind die grau hinterlegten Felder für die Eingabe freigeschaltet.

Zuerst legen Sie ein Trennzeichen fest, dann bringen die gewünschten Felder in eine Reihenfolge.

Attribut-Zuordnung

Legen Sie hier fest, welche Felder des externen Systems auf welche Felder von Avendoo gemappt werden sollen.

Die folgenden Avendoo-Felder müssen mindestens befüllt werden: Login, E-Mail, Identity Provider Id und Identity Provider User ID.

Das SCIM-Feld idpName muss mindestens genutzt werden.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

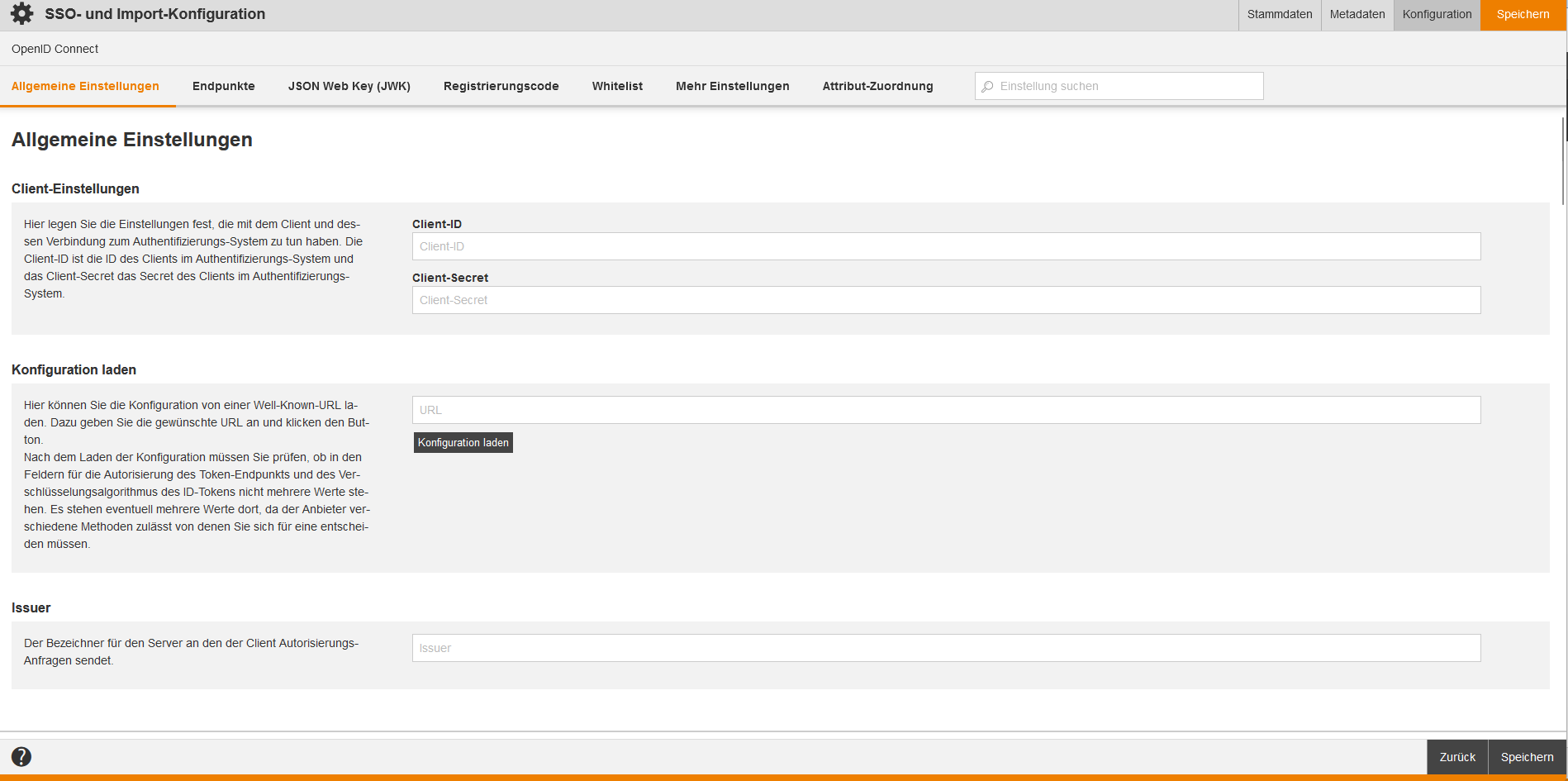

Konfiguration für OpenID Connect

Allgemeine Einstellungen

Client-Einstellungen

Hier legen Sie die Einstellungen fest, die mit dem Client und dessen Verbindung zum Authentifizierungs-System zu tun haben. Die Client-ID ist die ID des Clients im Authentifizierungs-System und das Client-Secret das Secret des Clients im Authentifizierungs-System.

Die Client-ID ist eine Pflichteingabe.

Konfiguration laden

Hier können Sie die Konfiguration von einer Well-Known-URL laden. Dazu geben Sie die gewünschte URL an und klicken auf den Button Konfiguration laden.

Nach dem Laden der Konfiguration müssen Sie prüfen, ob in den Feldern für die Autorisierung des Token-Endpunkts und des Verschlüsselungsalgorithmus des ID-Tokens nicht mehrere Werte stehen. Es stehen eventuell mehrere Werte dort, da der Anbieter verschiedene Methoden zulässt, von denen Sie sich für eine Methode entscheiden müssen.

Issuer

Der Issuer ist der Bezeichner für den Server, an den der Client Autorisierungs-Anfragen sendet.

Der Issuer ist eine Pflichteingabe.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

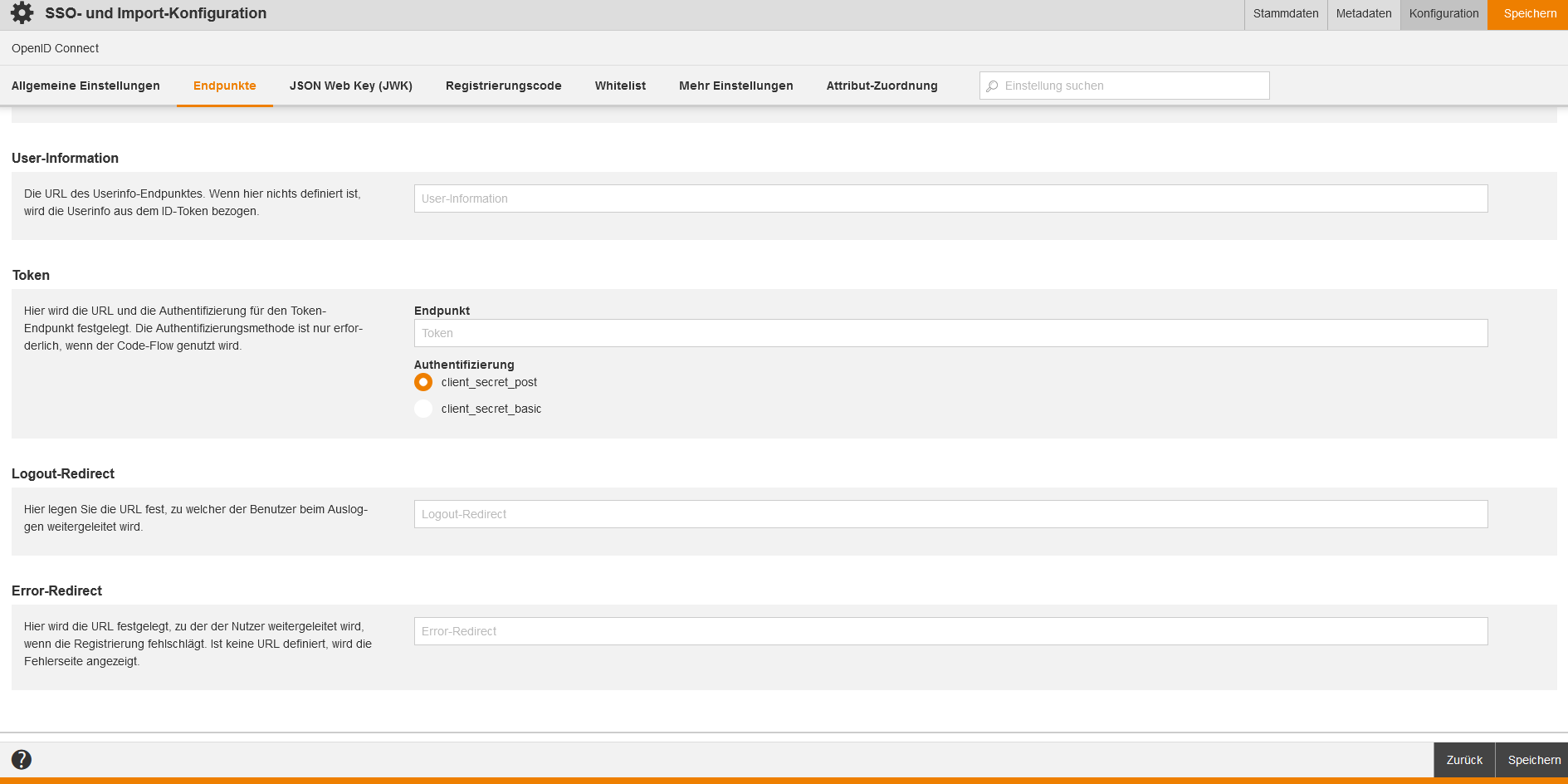

Endpunkte

Autorisierung

Geben Sie die URL des Autorisierungs-Endpunktes ein. Dies ist eine Pflichteingabe.

User-Information

Geben Sie die URL des Userinfo-Endpunktes ein. Wenn hier nichts definiert ist, wird die Userinfo aus dem ID-Token bezogen.

Token

Hier legen Sie die URL und die Authentifizierung für den Token-Endpunkt fest. Die Authentifizierungsmethode ist nur erforderlich, wenn der Code-Flow genutzt wird.

Der Token-Endpunkt ist eine Pflichteingabe.

Logout-Redirect

Hier legen Sie die URL fest, zu welcher der Benutzer beim Abmelden weitergeleitet wird.

Error-Redirect

Hier legen Sie die URL fest, zu der der Nutzer weitergeleitet wird, wenn die Registrierung fehlschlägt. Ist keine URL definiert, wird die Fehlerseite angezeigt.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

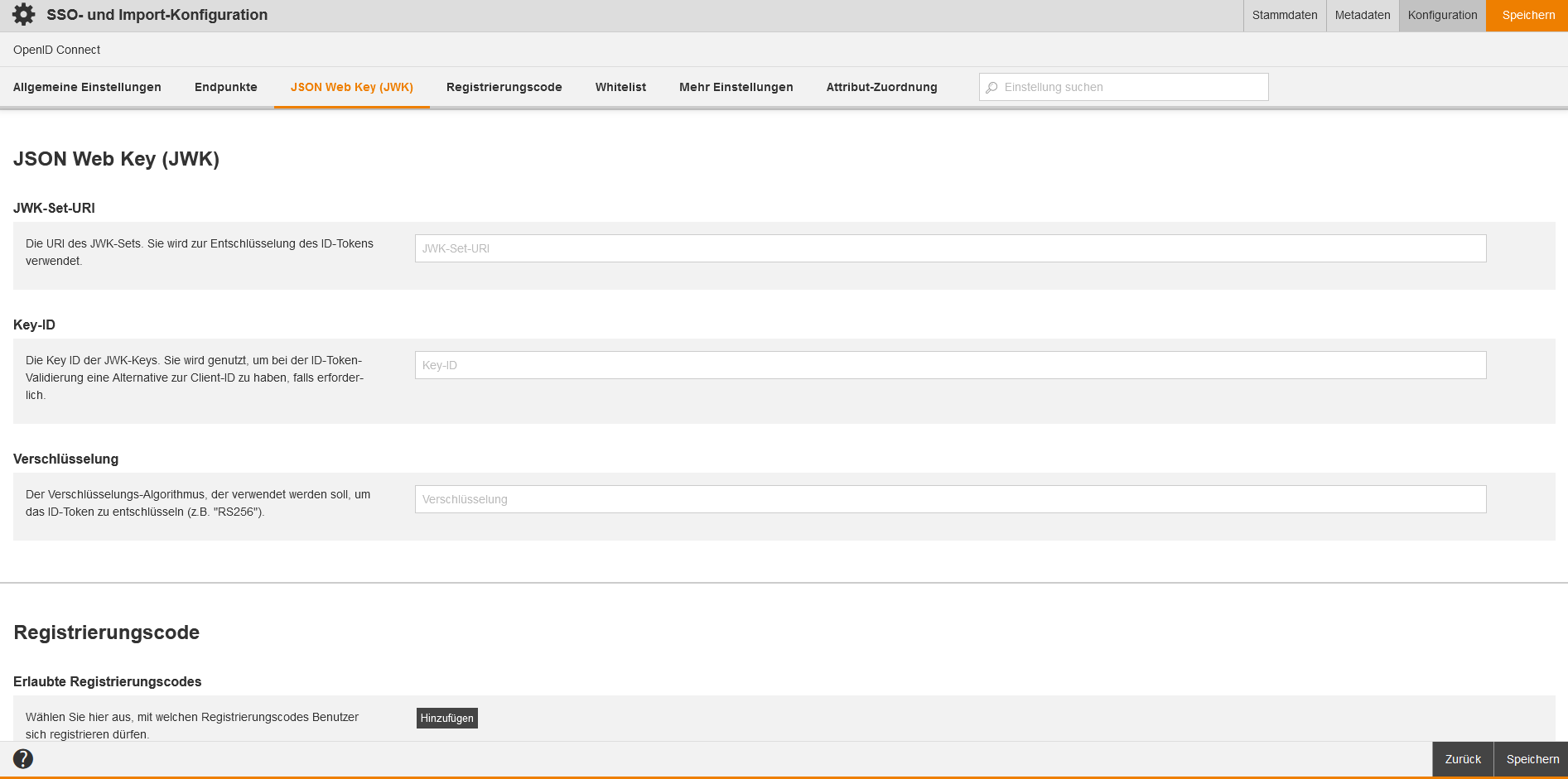

JSON Web Key (JWK)

JWK-Set-URI

Geben Sie in dieses Feld die URI des JWK-Sets ein. Sie wird zur Validierung des ID-Tokens verwendet.

Dieses Feld ist eine Pflichteingabe.

Key-ID

Geben Sie die Key-ID der JWK-Keys ein. Sie wird genutzt, um bei der ID-Token-Validierung eine Alternative zur Client-ID zu haben, falls erforderlich.

Verschlüsselung

Geben Sie hier den Verschlüsselungs-Algorithmus ein, der verwendet werden soll, um das ID-Token zu entschlüsseln (z.B. „RS256“). Dies ist eine Pflichteingabe.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

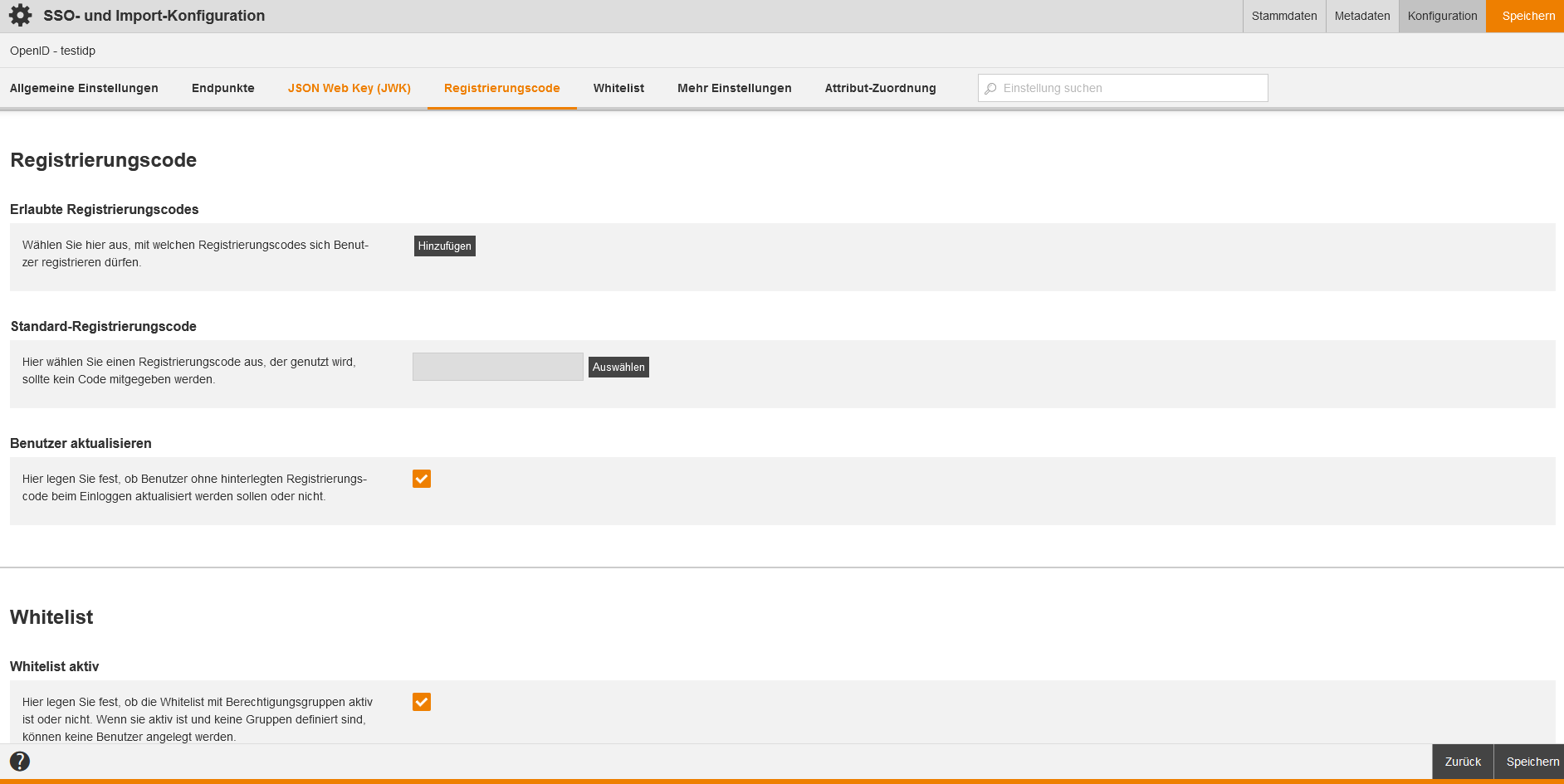

Registrierungscode

Erlaubte Registrierungscodes

Wählen Sie hier über den Button Hinzufügen aus, mit welchen Registrierungscodes Benutzer sich registrieren dürfen.

Standard-Registrierungscode

Hier wählen Sie über den Button Auswählen einen Registrierungscode aus, der genutzt wird, wenn kein Registrierungscode mitgegeben wird.

Benutzer aktualisieren

Hier legen Sie fest, ob Benutzer ohne hinterlegten Registrierungscode beim Einloggen aktualisiert werden sollen oder nicht.

Wenn ein alter Datensatz mit den OpenID Connect Einstellungen aus der Systemeinstellung „openidconnect.configuration“ migriert wird, ist dieses Häkchen gesetzt und Sie können es deaktivieren.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

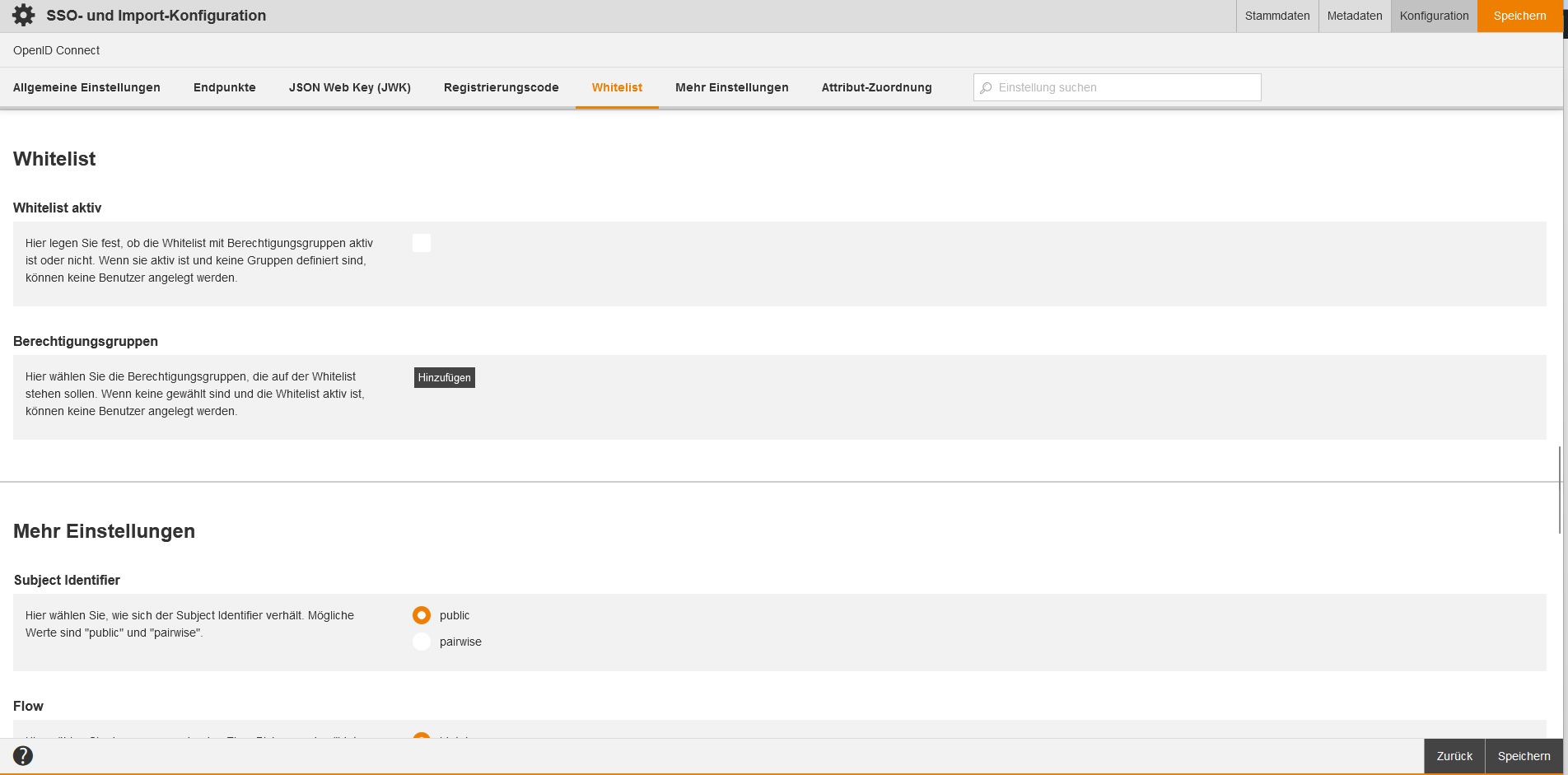

Whitelist

Whitelist aktiv

Hier legen Sie durch Setzen des Häkchens fest, ob die Whitelist mit Berechtigungsgruppen aktiv ist oder nicht. Wenn sie aktiv ist und keine Gruppen definiert sind, können keine Benutzer angelegt werden.

Berechtigungsgruppen

Hier wählen Sie über den Button Hinzufügen die Berechtigungsgruppen, die auf der Whitelist stehen sollen. Wenn keine Berechtigungsgruppen gewählt sind und die Whitelist aktiv ist, können keine Benutzer angelegt werden.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

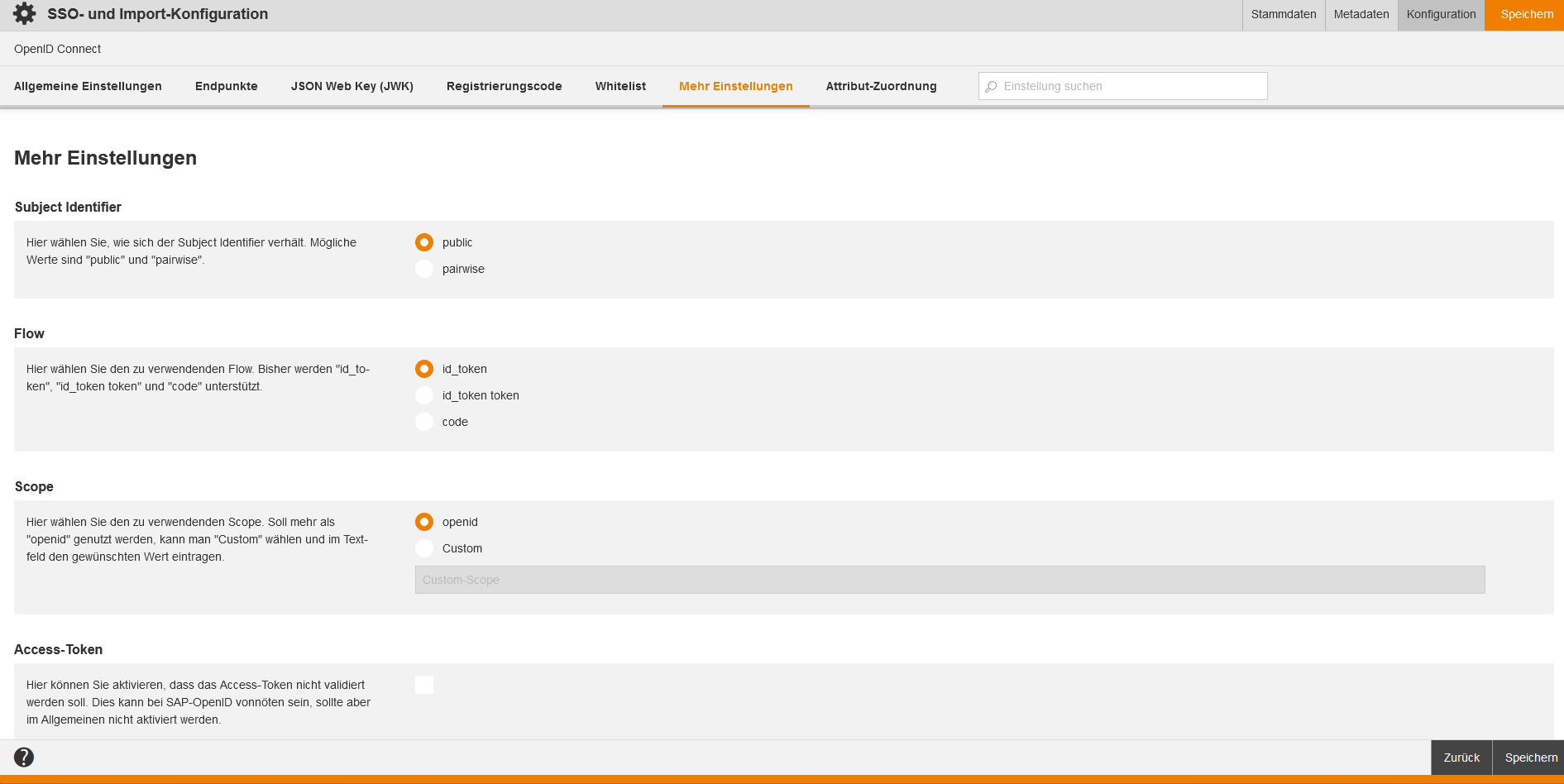

Mehr Einstellungen

Subject Identifier

Hier wählen Sie, wie sich der Subject Identifier verhält. Wählen Sie zwischen folgenden Werten:

- public oder

- pairwise.

Flow

Hier wählen Sie den zu verwendenden Flow. Wählen Sie zwischen folgenden Werten:

- id_token

- id_token token

- code.

Scope

Hier wählen Sie den zu verwendenden Scope. Soll mehr als „openid“ genutzt werden, können Sie Custom wählen und im Textfeld den gewünschten Wert eintragen.

Access-Token

Hier können Sie durch Setzen eines Häkchens aktivieren, dass das Access-Token nicht validiert werden soll. Dies kann bei SAP-OpenID notwendig sein, sollte aber im Allgemeinen nicht aktiviert werden.

Fehlerseite

Hier wählen Sie über den Button Auswählen eine Fehlerseite aus, die angezeigt werden soll, wenn z.B. der Registrierungscode erschöpft ist oder ähnliches. Wenn Registrierungsfehler passieren, wird bei hinterlegter Fehler-Content-Seite diese angezeigt. Ansonsten wird eine Fehlermeldung auf der Anmeldeseite eingeblendet.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.

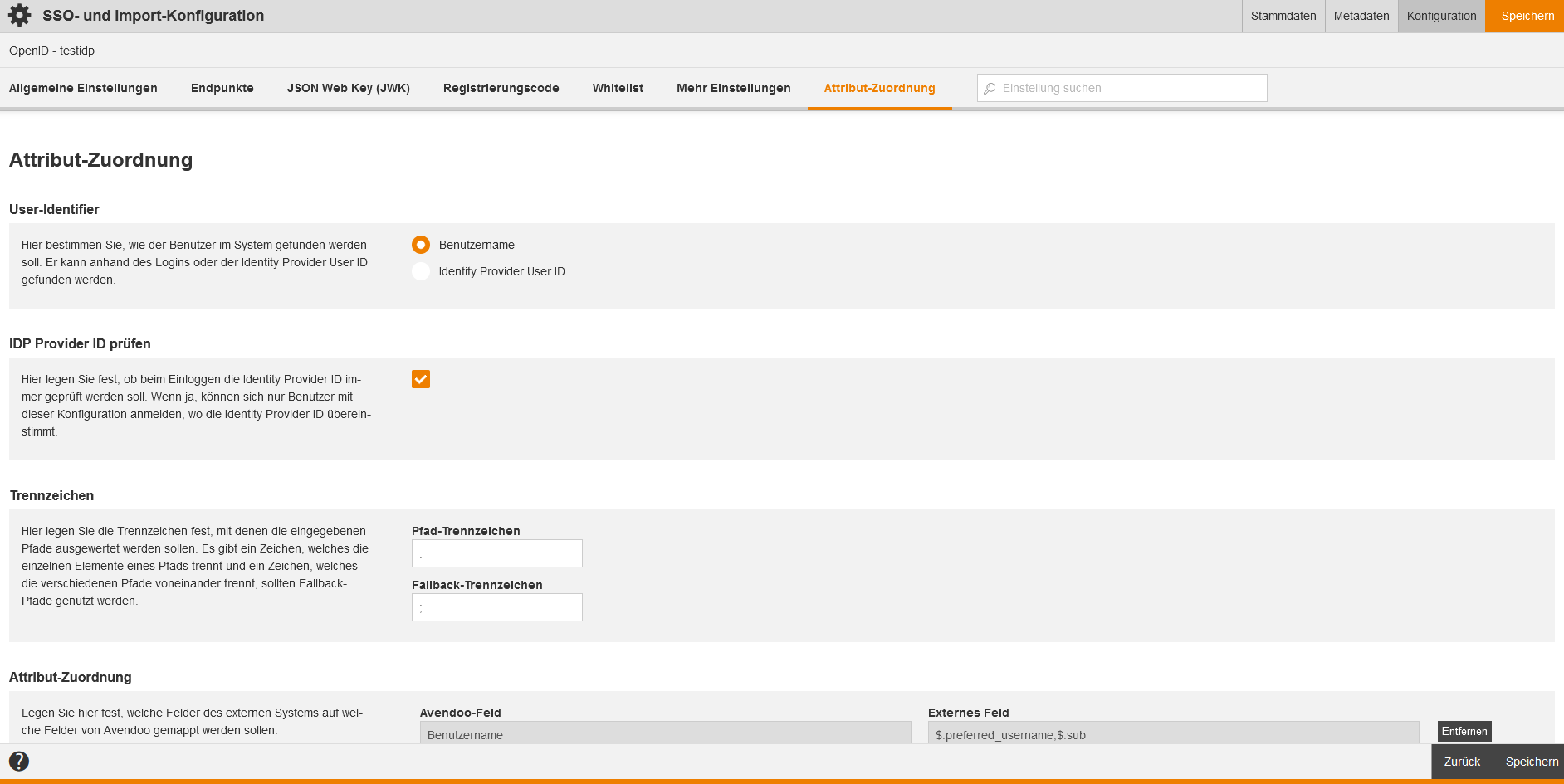

Attribut-Zuordnung

User-Identifier

Hier bestimmen Sie, wie der Benutzer im System gefunden werden soll. Er kann anhand des Logins oder der Identity Provider User ID gefunden werden. Wählen Sie also zwischen folgenden Optionen:

- Benutzername oder

- Identity Provider User ID.

IDP-Provider-ID prüfen

Hier legen Sie fest, ob beim Anmelden die Identity-Provider-ID immer geprüft werden soll. Wenn das Häkchen gesetzt ist, können sich nur Benutzer mit dieser Konfiguration anmelden, bei denen die Identity-Provider-ID übereinstimmt.

Wenn ein alter Datensatz mit den OpenID Connect Einstellungen aus der Systemeinstellung „openidconnect.configuration“ migriert wird, ist dieses Häkchen gesetzt und Sie können es deaktivieren.

Trennzeichen

Hier legen Sie die Trennzeichen fest, mit denen die eingegebenen Pfade ausgewertet werden sollen. Es gibt ein Zeichen, welches die einzelnen Elemente eines Pfads trennt (Pfad-Trennzeichen) und ein Zeichen, welches die verschiedenen Pfade voneinander trennt, sollten Fallback-Pfade genutzt werden (Fallback-Trennzeichen).

Attribut-Zuordnung

Legen Sie hier fest, welche Felder des externen Systems auf welche Felder von Avendoo gemappt werden sollen.

Die folgenden Avendoo-Felder müssen mindestens befüllt werden: Login, E-Mail, Vorname und Nachname.

Der Pfad im externen Feld muss nach dem Schema von JSONPath gebaut werden. Informationen zu diesem Schema finden Sie auf dieser Seite.

Sollten Sie Fragen zur Konfiguration haben, wenden Sie sich bitte an unser Support Team.